Η ομάδα GReAT της Kaspersky αποκάλυψε μια νέα, εξελιγμένη εκστρατεία της ομάδας Lazarus, η οποία συνδυάζει την επίθεση τύπου “watering hole” με την εκμετάλλευση ευπαθειών σε λογισμικά τρίτων. Η συγκεκριμένη εκστρατεία στοχοποίησε οργανισμούς στη Νότια Κορέα. Στο πλαίσιο της έρευνας, οι ειδικοί εντόπισαν επίσης μια ευπάθεια τύπου zero-day στο νοτιοκορεατικό λογισμικό Innorix Agent, το οποίο χρησιμοποιείται ευρέως. Η ευπάθεια αυτή διορθώθηκε άμεσα. Τα ευρήματα, τα οποία παρουσιάστηκαν στο GITEX Asia, επισημαίνουν το πώς η ομάδα Lazarus, αξιοποιώντας τη βαθιά γνώση της για το λογισμικό οικοσύστημα της Νότιας Κορέας, είναι σε θέση να υλοποιεί εξαιρετικά πολύπλοκες και πολυεπίπεδες κυβερνοεπιθέσεις.

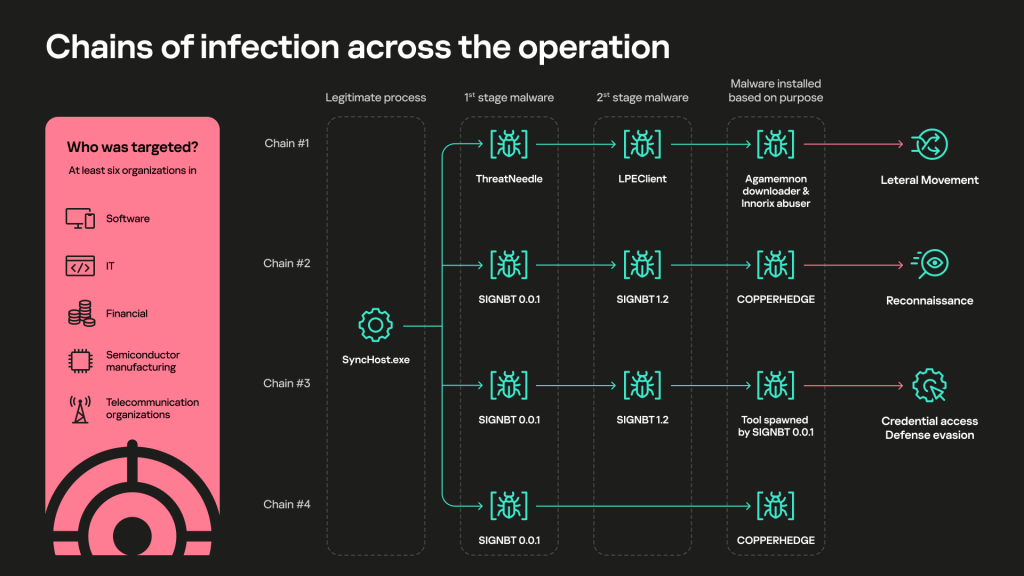

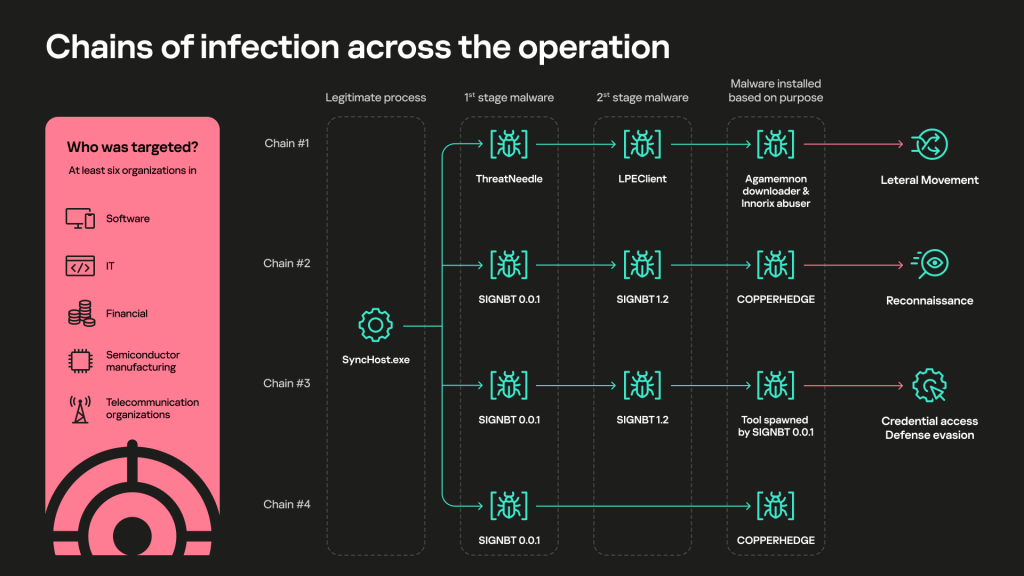

Σύμφωνα με νέα έκθεση της ομάδας GReAT (Παγκόσμια Ομάδα Έρευνας και Ανάλυσης) της Kaspersky, οι επιτιθέμενοι στοχοποίησαν τουλάχιστον έξι οργανισμούς στους τομείς του λογισμικού, της πληροφορικής, των χρηματοοικονομικών, των ημιαγωγών και των τηλεπικοινωνιών στη Νότια Κορέα. Ωστόσο, ο πραγματικός αριθμός των θυμάτων ενδέχεται να είναι μεγαλύτερος. Οι ερευνητές της Kaspersky ονόμασαν αυτή την εκστρατεία “Operation SyncHole”.

Συνολικά, αυτά τα ευρήματα ενισχύουν μια ευρύτερη ανησυχία για την ασφάλεια: Τα πρόσθετα και βοηθητικά εργαλεία τρίτων για περιηγητές διευρύνουν σημαντικά το περιθώριο επίθεσης, ειδικά σε περιβάλλοντα που βασίζονται σε λογισμικά παλιάς τεχνολογίας ή με τοπική εξειδίκευση

Kaspersky: Πώς έδρασε η ομάδα Lazarus

Η ομάδα Lazarus, που δραστηριοποιείται τουλάχιστον από το 2009, είναι ένας πολύ γνωστός και καλά εξοπλισμένος φορέας κυβερνοαπειλών. Σε μια πρόσφατη εκστρατεία βρέθηκε να εκμεταλλεύεται μια ευπάθεια τύπου “one-day” στο Innorix Agent, ένα εργαλείο τρίτου κατασκευαστή και ενσωματωμένο σε περιηγητές, το οποίο χρησιμοποιείται για ασφαλείς μεταφορές αρχείων σε διοικητικά και χρηματοοικονομικά συστήματα. Αξιοποιώντας την ευπάθεια αυτή, οι επιτιθέμενοι κατάφεραν έμμεσα να εγκαταστήσουν επιπλέον κακόβουλο λογισμικό στον υπολογιστή-στόχο. Αυτό οδήγησε τελικά στην εγκατάσταση κακόβουλων προγραμμάτων που είναι χαρακτηριστικά της Lazarus, όπως τα ThreatNeedle και LPEClient, επεκτείνοντας έτσι την παρουσία τους στα εσωτερικά δίκτυα. Η κίνηση αυτή αποτέλεσε στάδιο μιας ευρύτερης αλυσιδωτής επίθεσης, η οποία μεταδιδόταν μέσω του downloader Agamemnon με στόχο συγκεκριμένα μια ευάλωτη έκδοση του Innorix (9.2.18.496).

Κατά την ανάλυση της συμπεριφοράς του κακόβουλου λογισμικού, οι ειδικοί της ομάδας GReAT της Kaspersky εντόπισαν μια ακόμη ευπάθεια τύπου zero-day, η οποία επέτρεπε την αυθαίρετη λήψη αρχείων. Οι ειδικοί κατάφεραν να την ανακαλύψουν πριν προλάβει να χρησιμοποιηθεί σε κάποια επίθεση από κακόβουλο φορέα. Η Kaspersky ανέφερε τα προβλήματα του Innorix Agent στην Κορεατική Υπηρεσία Διαδικτύου και Ασφάλειας (KrCERT) καθώς και στον κατασκευαστή του λογισμικού. Έκτοτε, το λογισμικό έχει ενημερωθεί με διορθωμένες εκδόσεις, ενώ η ευπάθεια έλαβε τον αναγνωριστικό κωδικό KVE-2025-0014.

«Μια προσέγγιση πρόληψης είναι απαραίτητη στην κυβερνοασφάλεια και, χάρη σε αυτή, η εις βάθος ανάλυση του κακόβουλου λογισμικού μάς οδήγησε στην ανακάλυψη μιας άγνωστης μέχρι τώρα ευπάθειας, πριν εμφανιστούν οποιαδήποτε σημάδια ενεργής εκμετάλλευσής της. Η έγκαιρη ανίχνευση τέτοιων απειλών αποτελεί το κλειδί για την αποτροπή ευρύτερης παραβίασης των συστημάτων», σχολιάζει ο Sojun Ryu, ερευνητής ασφάλειας στην ομάδα GReAT της Kaspersky.

Πριν από την αποκάλυψη των ευρημάτων για το INNORIX, οι ειδικοί της Kaspersky είχαν ήδη εντοπίσει τη χρήση μιας παραλλαγής των backdoor ThreatNeedle και SIGNBT σε επόμενες επιθέσεις κατά της Νότιας Κορέας. Το κακόβουλο λογισμικό εκτελούνταν στη μνήμη μιας νόμιμης διεργασίας SyncHost.exe και είχε δημιουργηθεί ως υποδιεργασία του Cross EX, ενός νόμιμου νοτιοκορεατικού λογισμικού που έχει σχεδιαστεί για να υποστηρίζει τη χρήση εργαλείων ασφαλείας σε διάφορους browsers.

Η λεπτομερής ανάλυση της εκστρατείας επιβεβαίωσε ότι το ίδιο μοτίβο επίθεσης εντοπίστηκε και σε πέντε ακόμη οργανισμούς στη Νότια Κορέα. Η αλυσίδα μόλυνσης, σε όλες τις περιπτώσεις, φαινόταν να ξεκινά από μια πιθανή ευπάθεια στο Cross EX, κάτι που υποδηλώνει ότι αυτό ήταν το αρχικό σημείο μόλυνσης της επίθεσης. Αξίζει να σημειωθεί ότι μία πρόσφατη ειδοποίηση ασφαλείας που δημοσιεύθηκε από την KrCERT επιβεβαίωσε την ύπαρξη αυτής της ευπάθειας στο CrossEX, η οποία στο μεταξύ έχει διορθωθεί κατά τη διάρκεια της παρούσας έρευνας.

«Συνολικά, αυτά τα ευρήματα ενισχύουν μια ευρύτερη ανησυχία για την ασφάλεια: Τα πρόσθετα και βοηθητικά εργαλεία τρίτων για περιηγητές διευρύνουν σημαντικά το περιθώριο επίθεσης, ειδικά σε περιβάλλοντα που βασίζονται σε λογισμικά παλιάς τεχνολογίας ή με τοπική εξειδίκευση. Τα στοιχεία αυτά συχνά εκτελούνται με επιπλέον δικαιώματα, παραμένουν στη μνήμη και αλληλεπιδρούν σε βάθος με τις διεργασίες του περιηγητή, καθιστώντας τα ιδιαίτερα ελκυστικά και —συχνά— ευκολότερους στόχους από τους ίδιους τους σύγχρονους περιηγητές», σχολιάζει ο Igor Kuznetsov, Διευθυντής της ομάδας GReAT της Kaspersky.

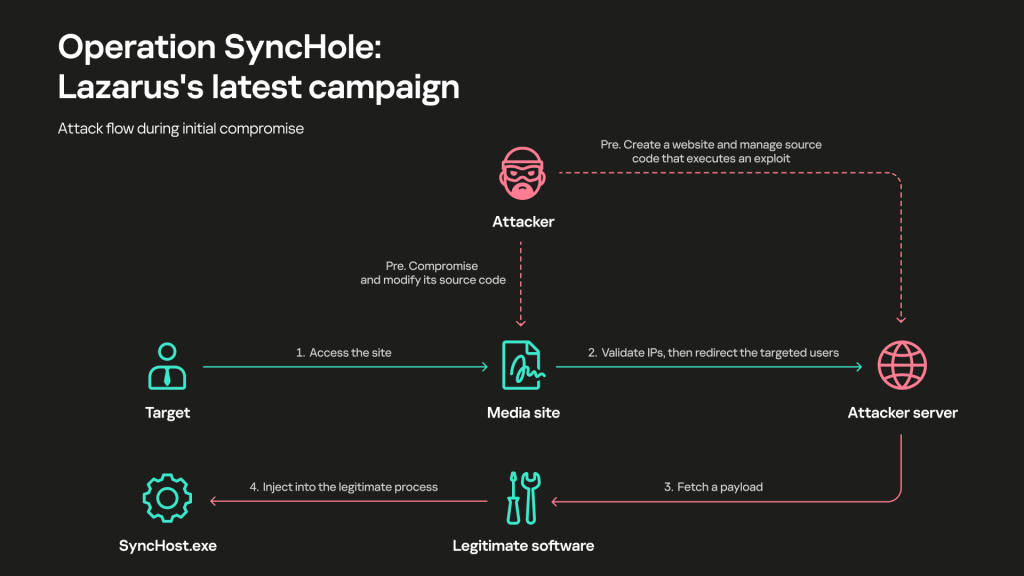

Πώς ξεκινούν οι επιθέσεις της Operation SyncHole

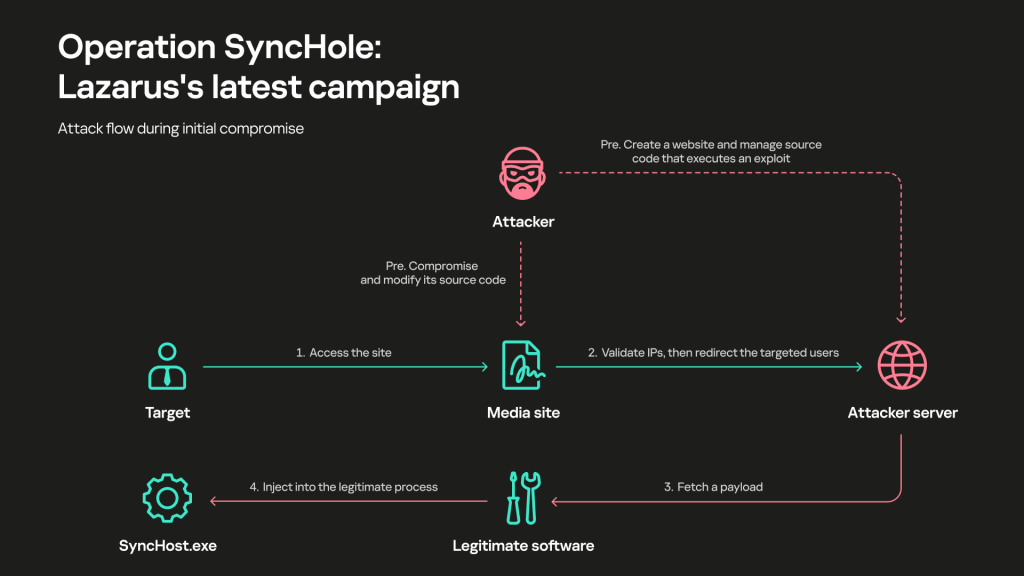

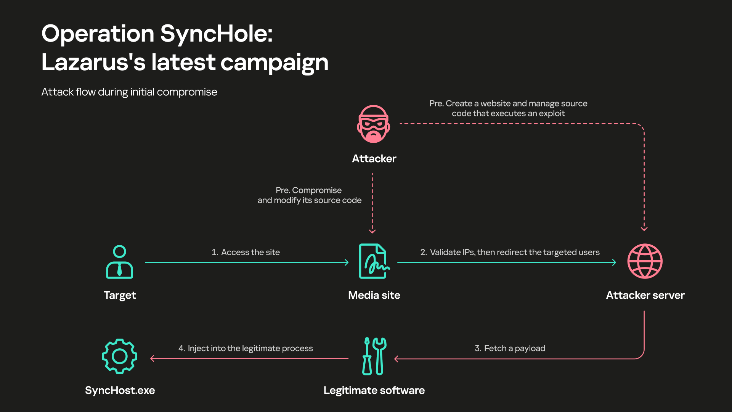

Η ομάδα Lazarus χρησιμοποίησε ως δολώματα παραβιασμένα διαδικτυακά μέσα ενημέρωσης που επισκέπτονται μαζικά οι χρήστες— μια τεχνική γνωστή ως “watering hole”. Οι κυβερνοεγκληματίες φίλτραραν την εισερχόμενη επισκεψιμότητα ώστε να εντοπίσουν άτομα ενδιαφέροντος και να ανακατευθύνουν επιλεκτικά τους στόχους αυτούς σε ιστοσελίδες που ελέγχουν οι ίδιοι, όπου και ξεκινούσε η αλυσίδα της επίθεσης μέσα από μια σειρά τεχνικών ενεργειών. Η μέθοδος αυτή είναι ενδεικτική του εξαιρετικά στοχευμένου και στρατηγικού χαρακτήρα των επιχειρήσεων της ομάδας.

Παράδειγμα σελίδας ανακατεύθυνσης που χρησιμοποιήθηκε στην επίθεση

Ροή της επίθεσης κατά την αρχική παραβίαση

Πηγή: ot.gr